鲲鹏杯决赛

task3

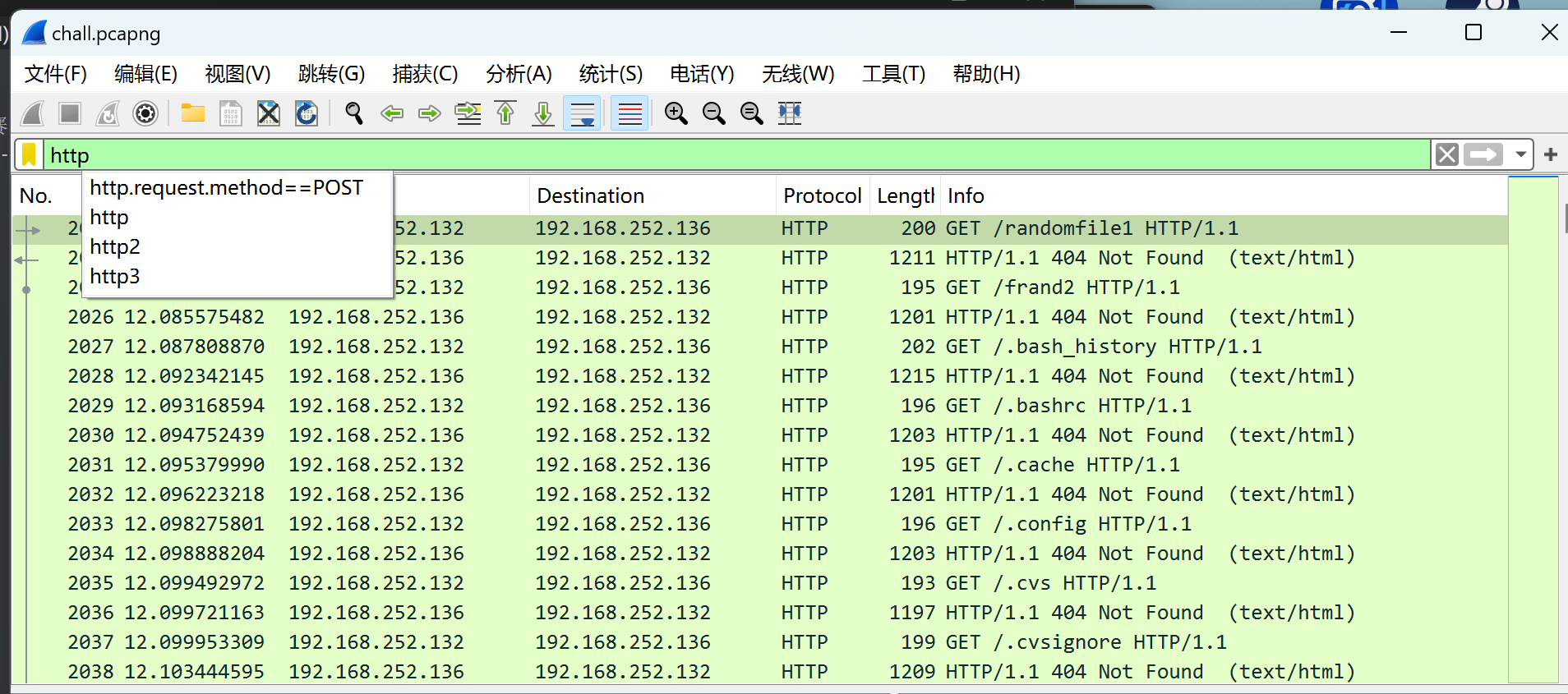

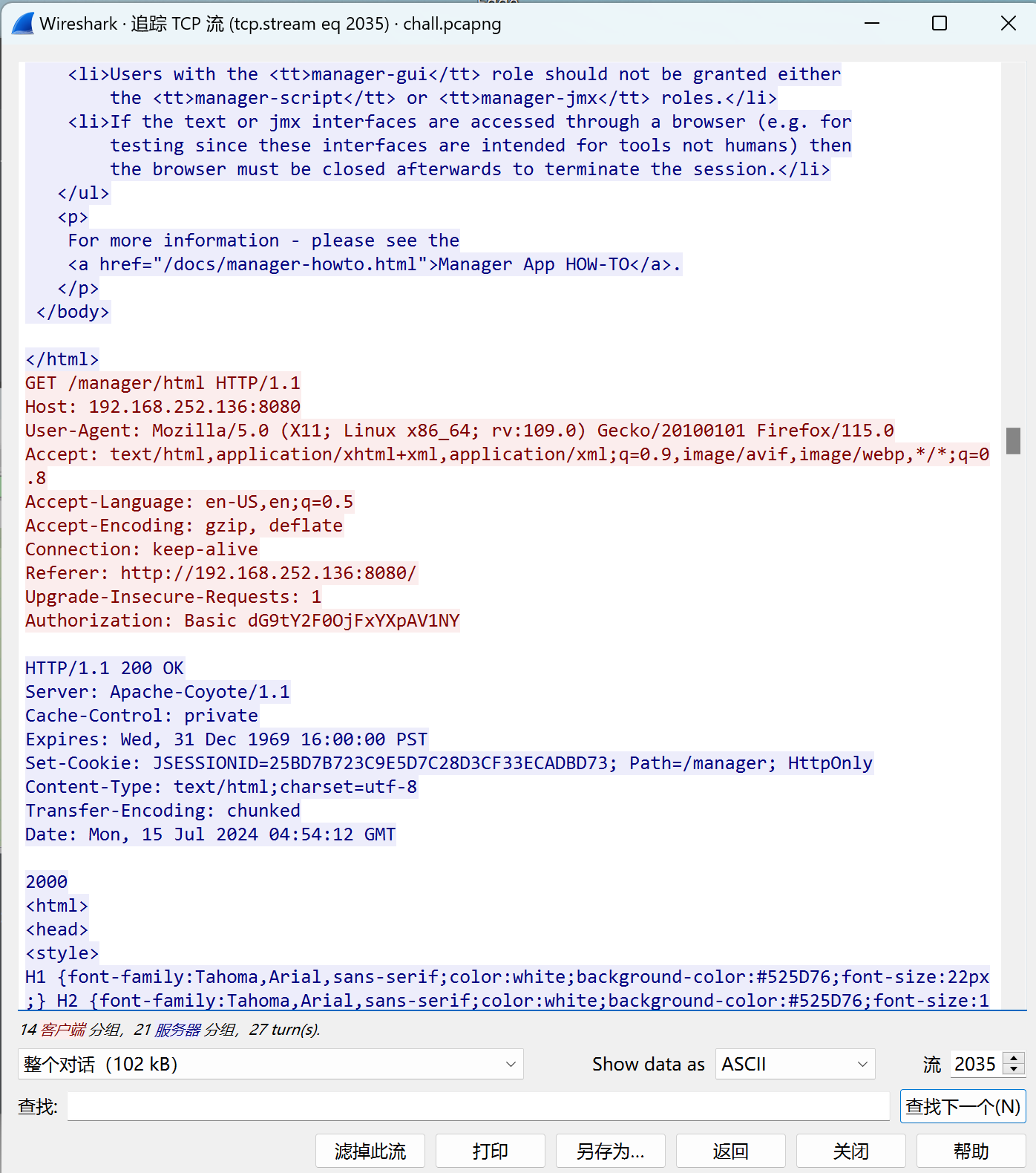

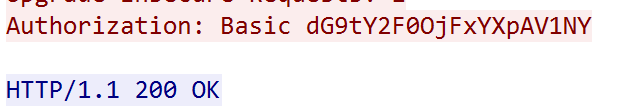

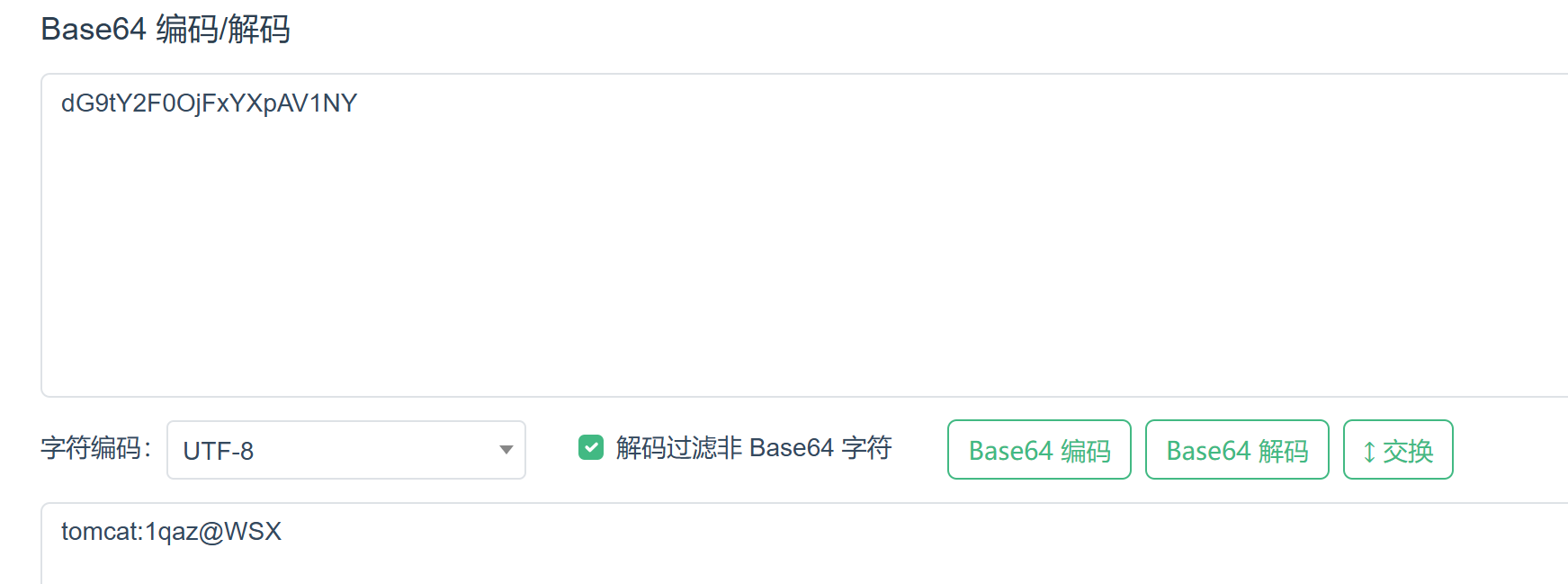

筛选http,随便打开一个查找tcp流,在流2035找到关键信息

1 | 把这个扔进base64解码,得到答案 |

calc_revenge

还是沙箱题

1 | nc进去,先输一堆乱七八糟的试试水,发现出不来,一直冒hacker |

1 | 之后试了一堆代码,发现𝓮val(inp𝓾t())这个代码刚好进得去 |

1 | 再次试试open("flag").read,还是不行 |

1 | 又再𝓮val(inp𝓾t())试了初赛的breakpoint(),刚好又进去了 |

1 | 最后还是找,输入__import__('os').system('sh') |

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 ᕙ(• ॒ ູ•)ᕘ欢迎光临ᕙ(`▿´)ᕗ!