otterctf-内存取证

otterctf-内存取证

1 - What the password?

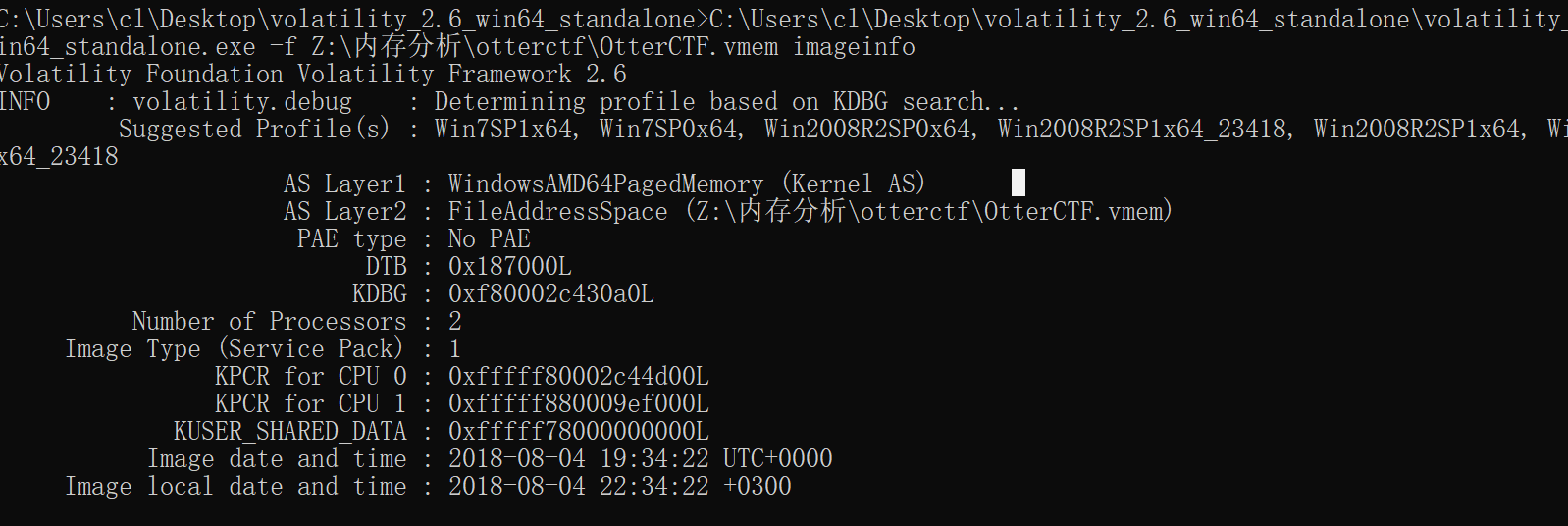

还是找密码,依然是先 -f 文件 imageinfo 查看profile

–profile=Win7SP1x64 hashdump

1

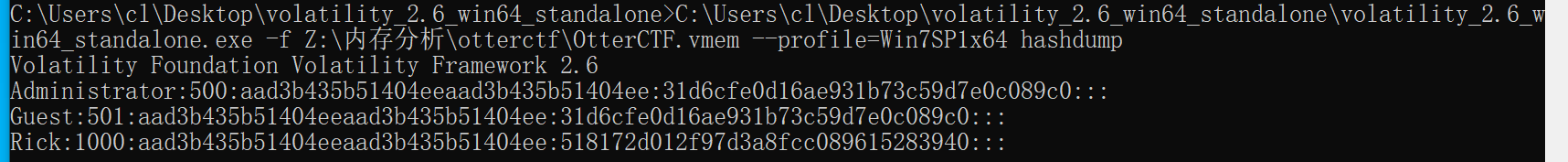

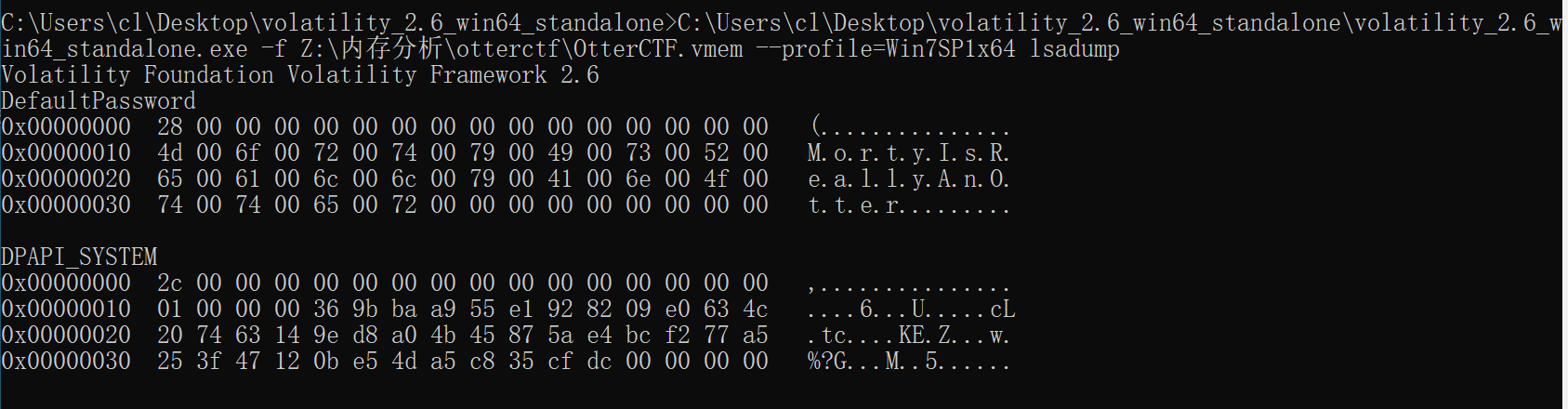

这段hash解不出来,转lsadump

lsadump

得到密码

1

MortyIsReallyAnOtter

2 - General Info

他叫我们寻找pc的名称和ip,又是新的操作,看wp复现

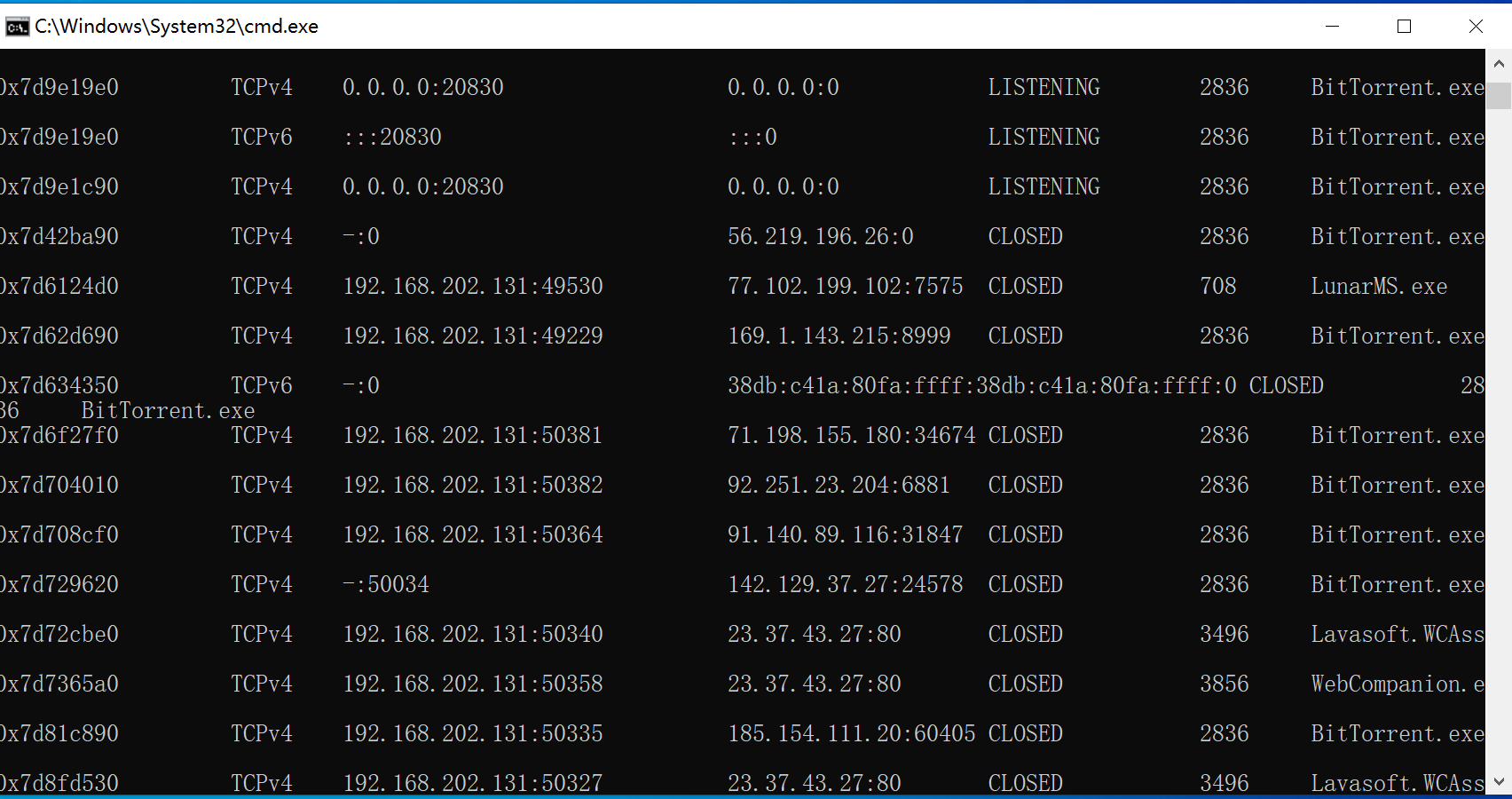

找ip:查看网络连接,这个有点慢

1

--profile=Win7SP1x64 netscan

1

出现了非常多的ip,wp说因为192.168.202.131出现的最多也最像因此是pc的ip

找pc名称,又是新的操作

1

2

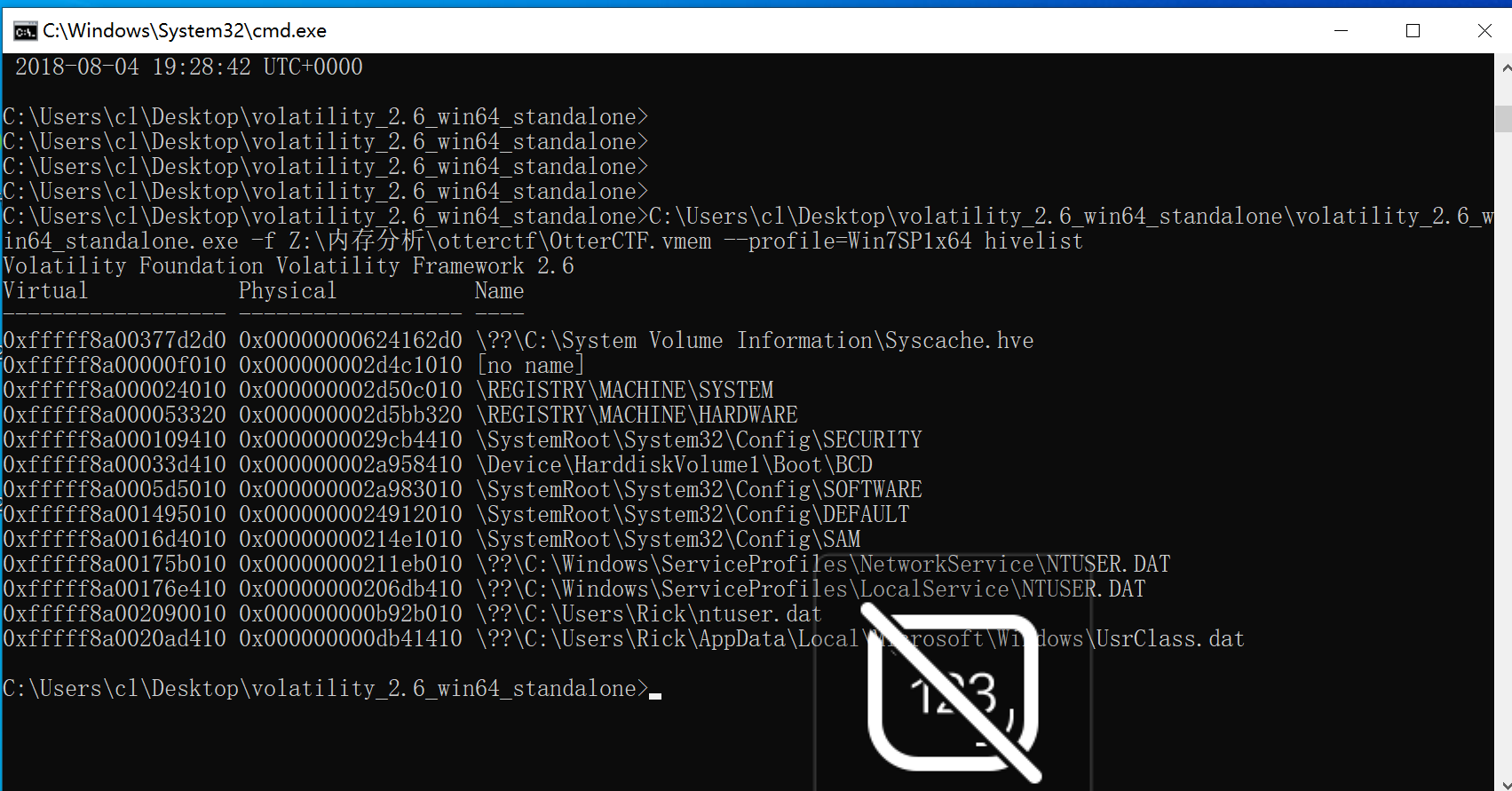

3寻找主机利用查注册表

--profile=Win7SP1x64 hivelist

看到这一串东西

1

2

3主机名称在SYSTEM那一条记录中,注意是结尾大写的那个,再利用

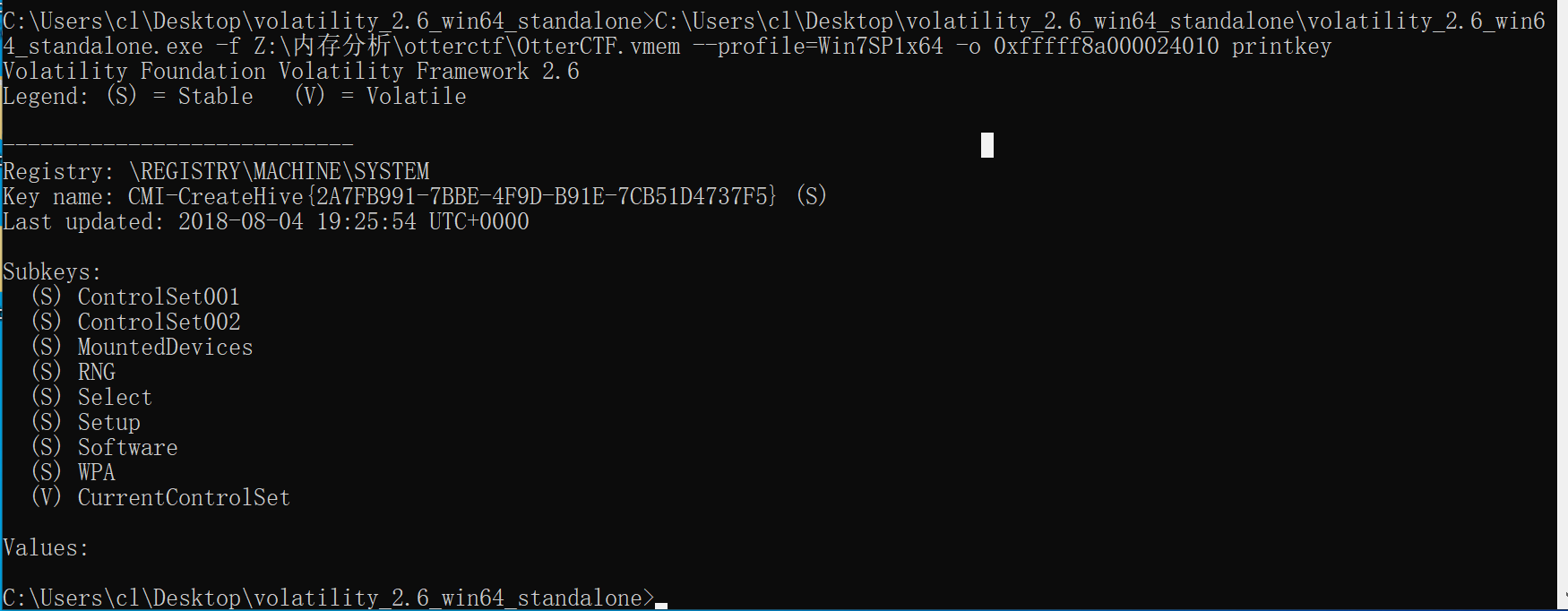

-o + 地址 printkey

来查看指定的记录

1

2之后进行新的操作:跟进

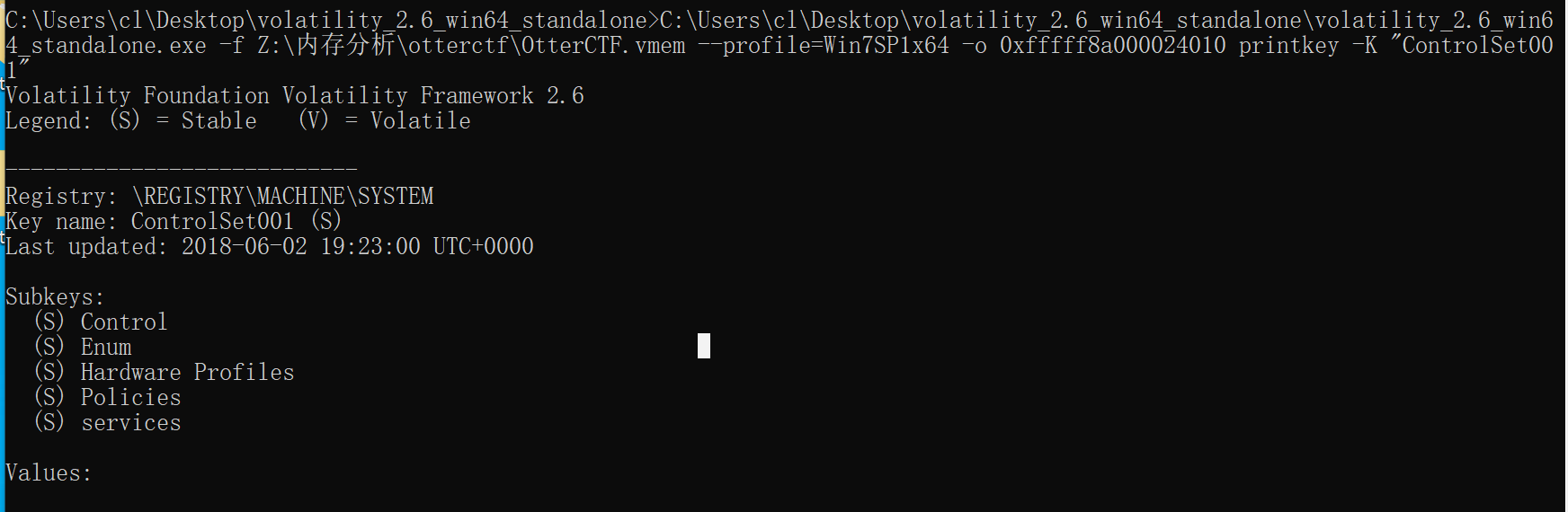

-o 0xfffff8a000024010 printkey -K "ControlSet001"

1

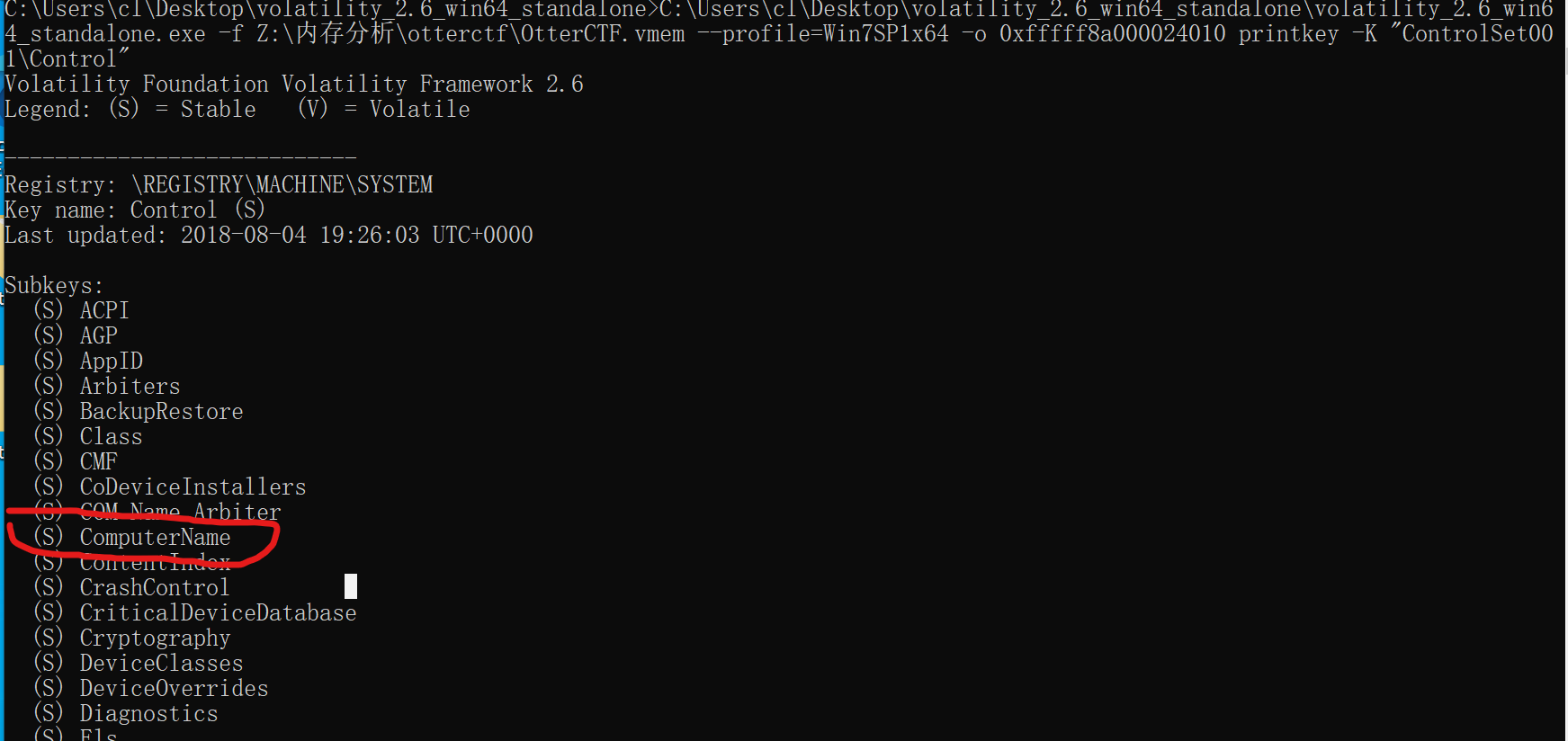

2继续跟进Control

-o 0xfffff8a000024010 printkey -K "ControlSet001\Control"

1

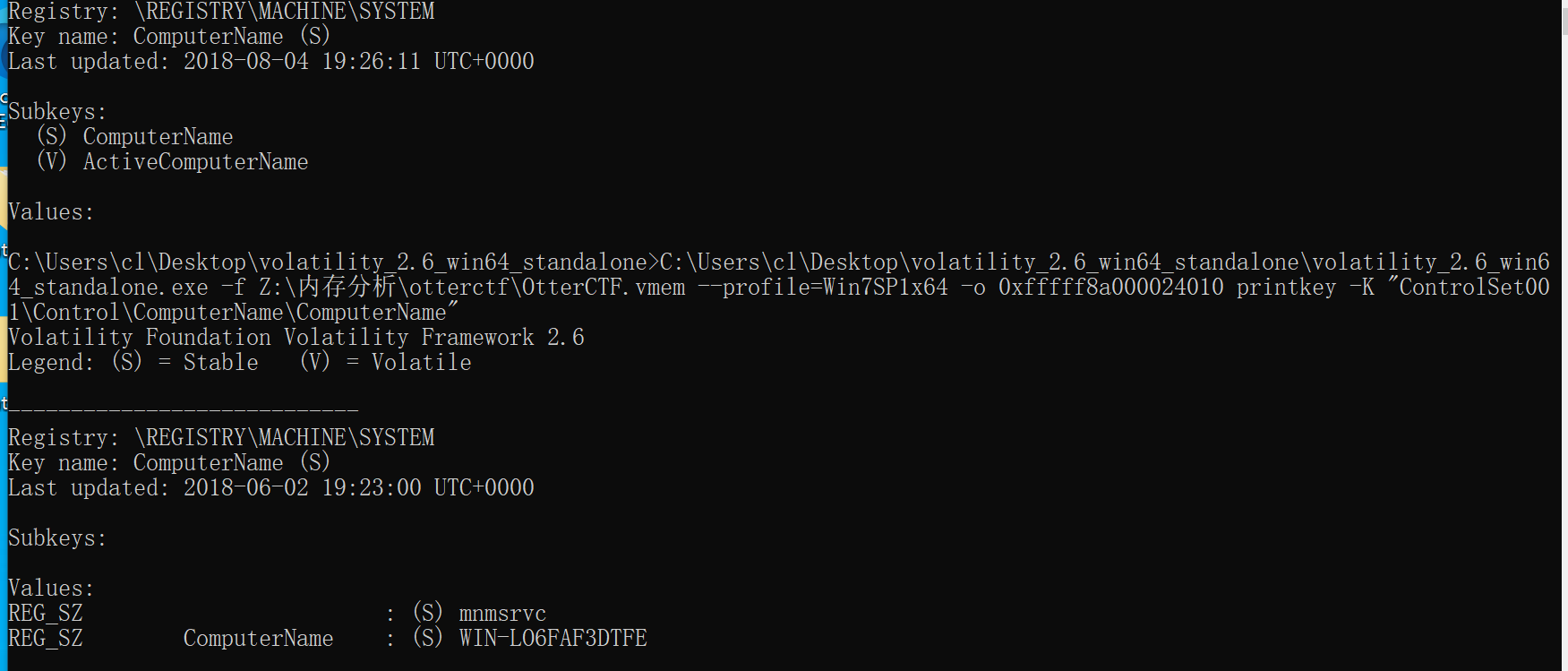

2最后找到我们想要的ComputerName,发现里面还有一个,接着跟进拿下电脑名

WIN-LO6FAF3DTFE

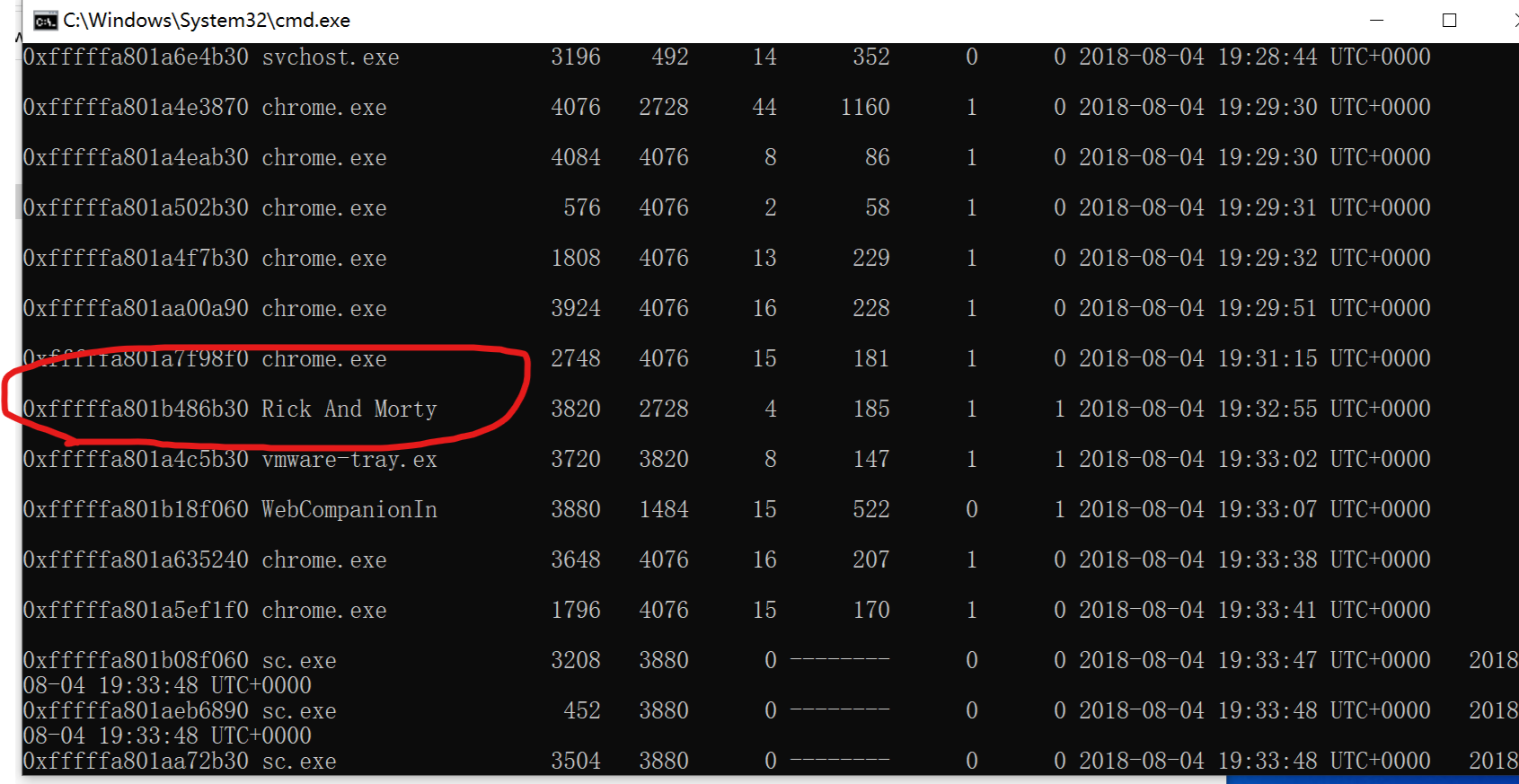

3 - Play Time

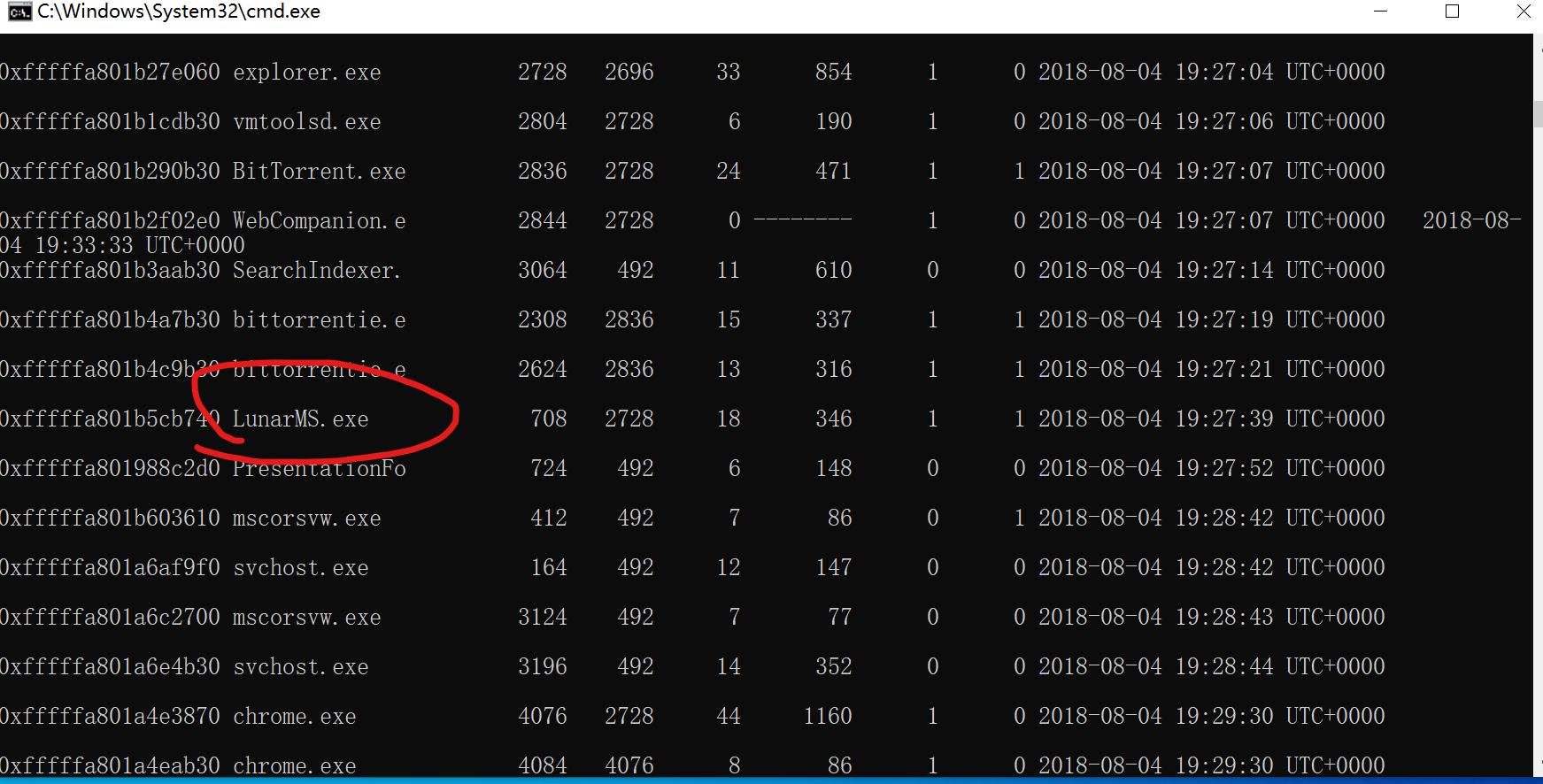

找游戏,我们查看进程

1

2

3--profile Win7SP1x64 pslist

网上搜索发现这个是游戏

LunarMS.exe

1

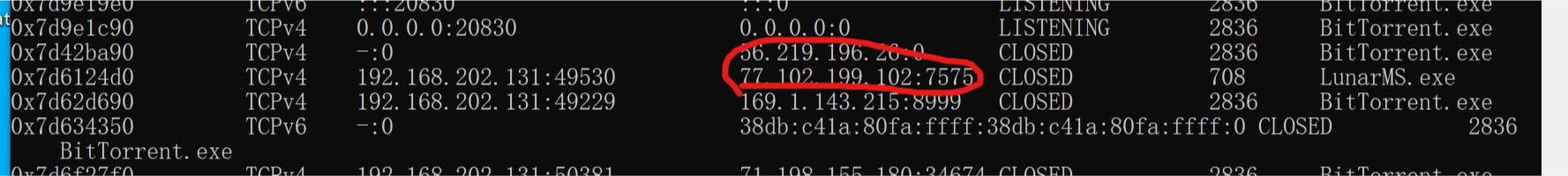

2同时在前面netscan中寻找他的ip:

77.102.199.102

4 - Name Game

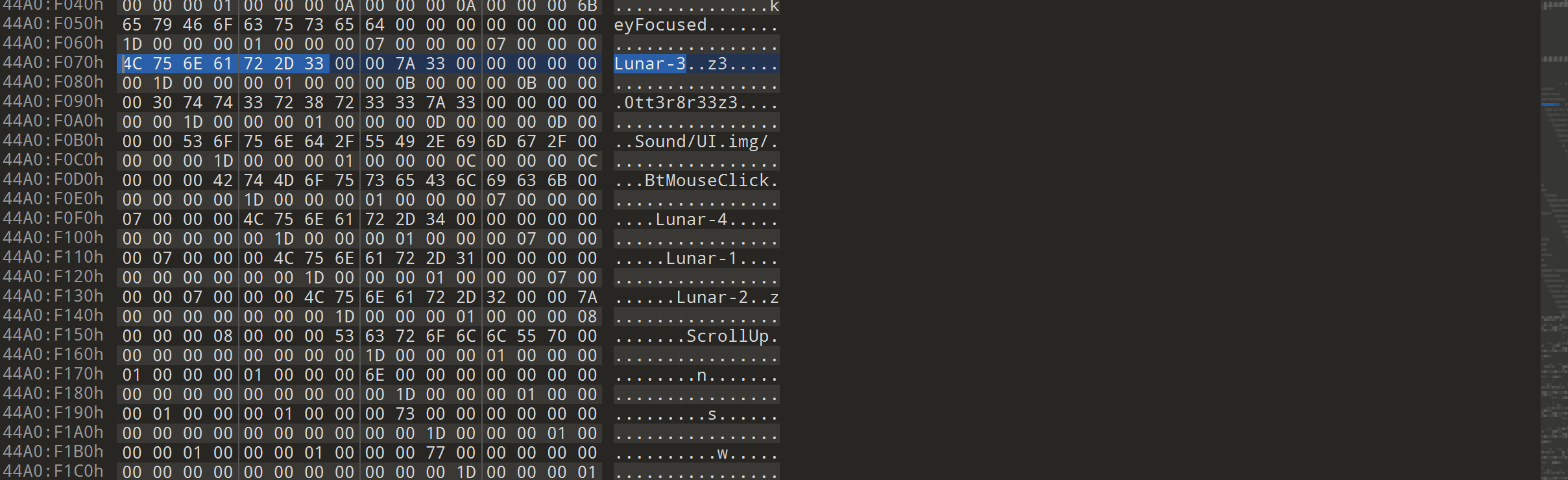

寻找Lunar-3服上的用户名,wp说先用010查看镜像内容,搜索Lunar-3

会查看到这么些东西

0tt3r8r33z3 这个奇怪的东西就是用户名

同时我们也可以通过string命令寻找

1

strings OtterCTF.vmem|grep Lunar-3 -C 5

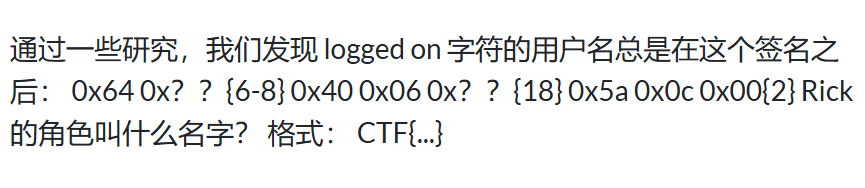

5 - Name Game 2

打印游戏进程,又是一个新操作

用memdump把前面那个LunarMS.exe游戏进程打印出来

进程号PID可以看前面的pslist

memdump

1

--profile=Win7SP1x64 memdump -p 708 -D ./

1

2看题目,wp说有问号的不好找,我们在010寻找5a 0c 00 最后在一处找到用户名

M0rtyL0L

6 - Silly Rick

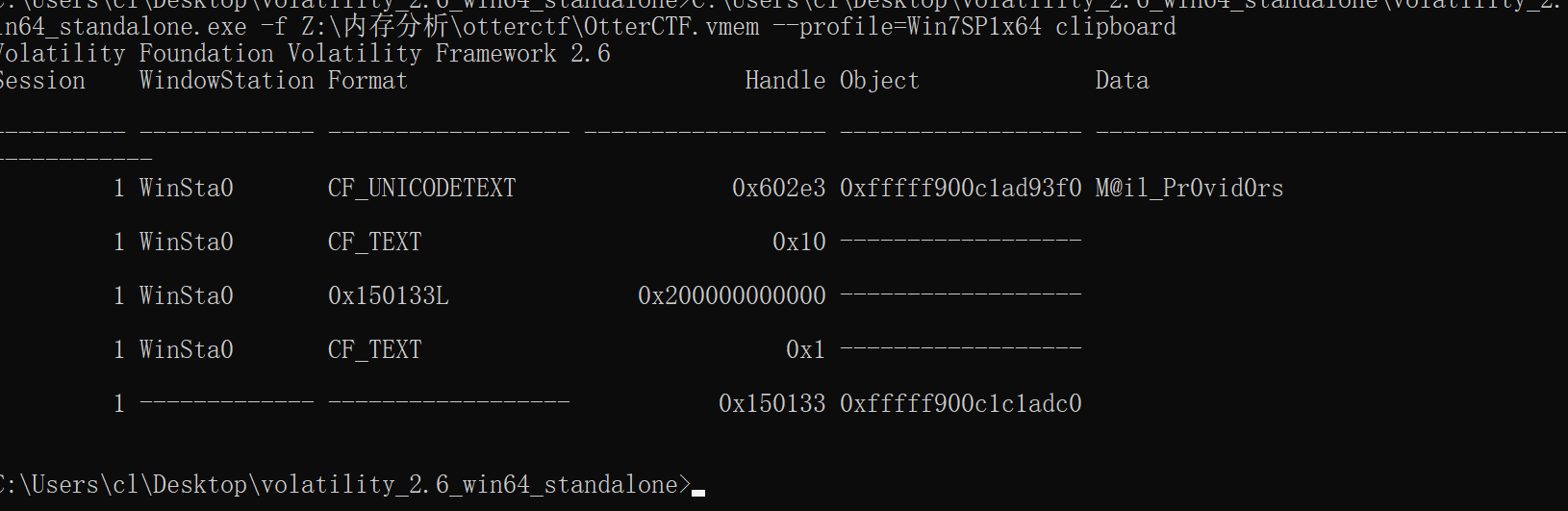

看题目说他老是复制粘贴,又有新操作:查看粘贴板

1

2

3--profile Win7SP1x64 clipboard

这个是纯慢,不是崩了,不要担心

很明显这个M@il_Pr0vid0rs就是答案了

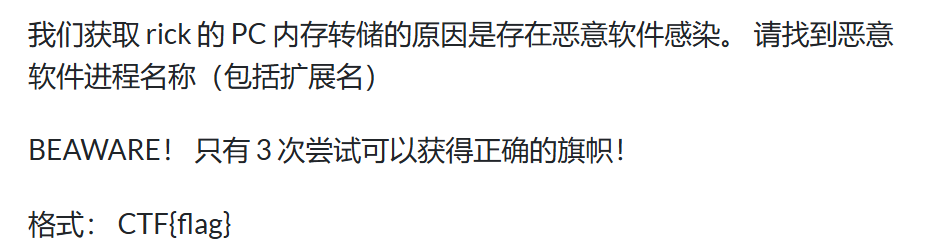

7 - Hide And Seek

第一种方式:

还是看题目

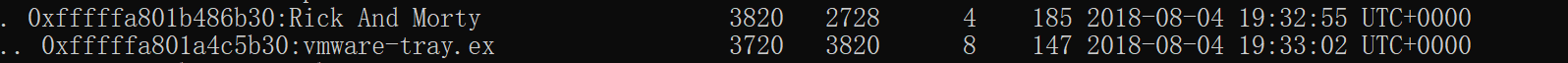

1

恶意软件进程,我们查看进程,这玩意跟题目一毛一样哈,然后他的下面有一个vmware,他的ppid比pid大,由此推断估计是他了

1

2

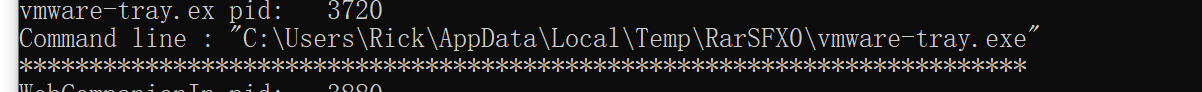

3之后我们查看cmd历史进程--profile Win7SP1x64 cmdline

wp有句话叫这玩意在temp底下.一看就不是好东西,就是他了

vmware-tray.exe

第二种方式

1

2

3用pstree查看进程树

--profile Win7SP1x64 pstree

他们下面的ppid=上面的pid,是他的子进程,非常奇怪

1

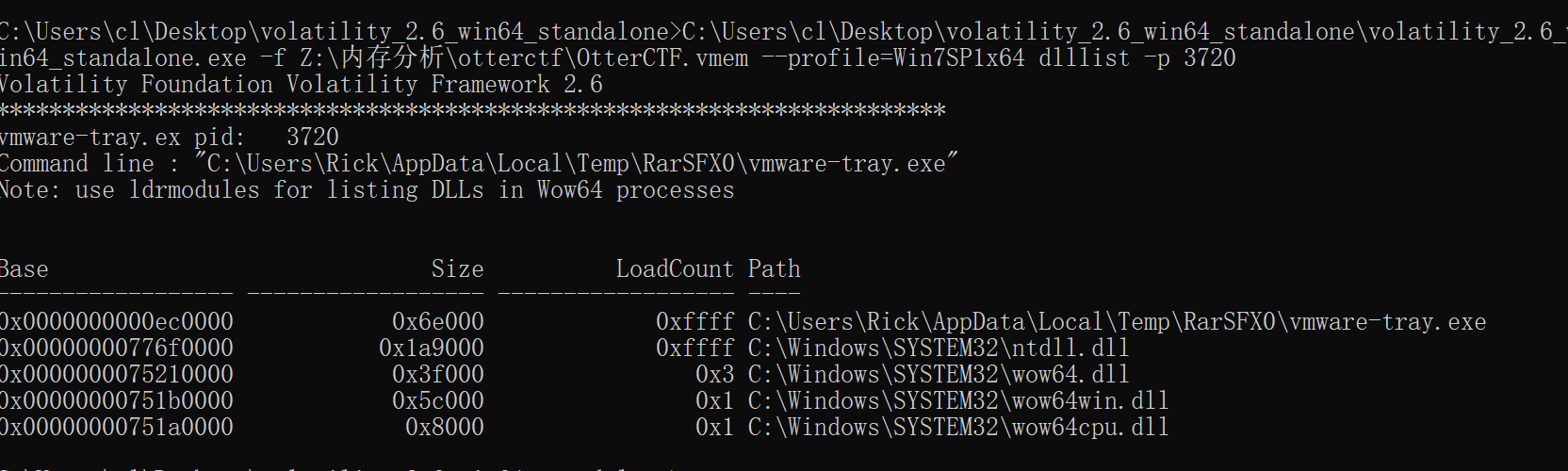

2可以用dlllist查看一下进程相关的dll文件列表

--profile=Win7SP1x64 dlllist -p 3720

1

再次发现他在temp下,不是个好东西

8 - Path To Glory

恶意软件如何进入pc,先查看进程

1

2

3

4

5

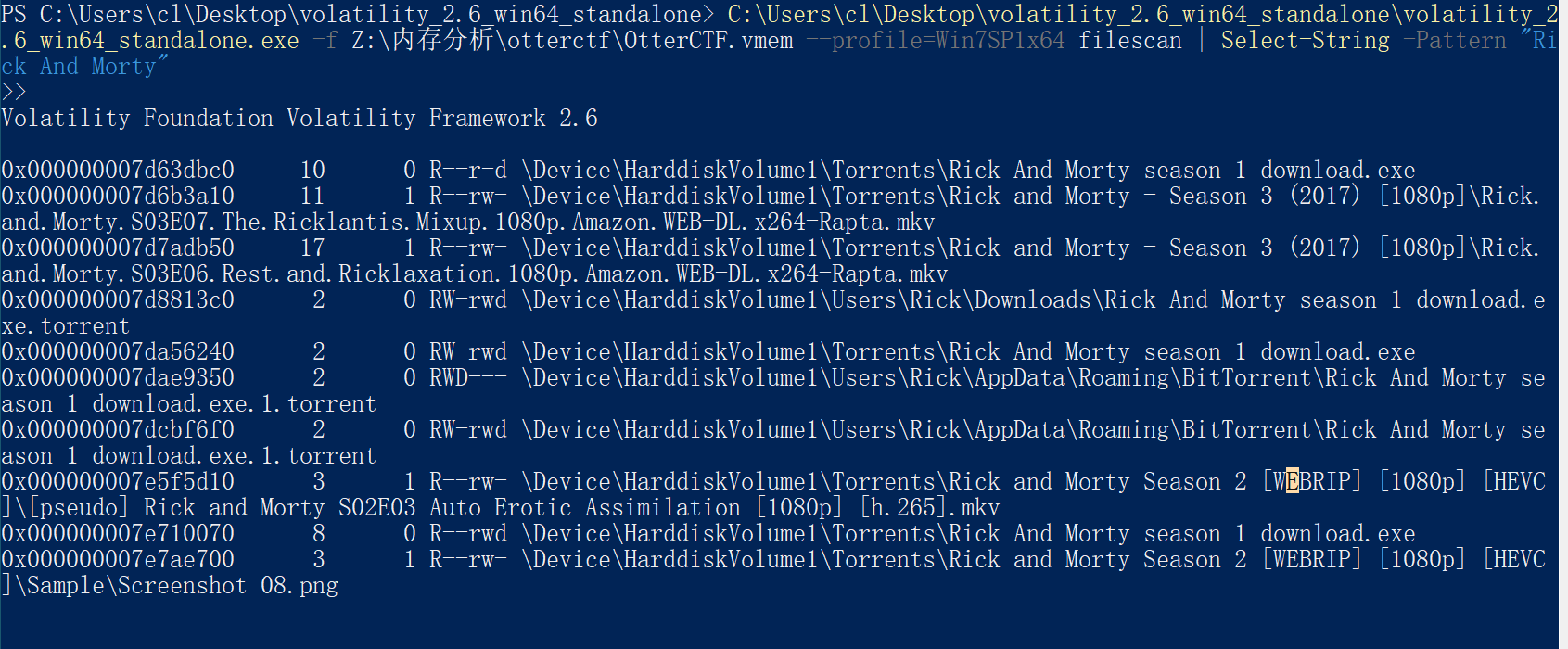

6filescan|grep 'Rick And Morty'

windows不能用grep, 改成

filescan | findstr 'Rick And Morty'

仍然不够精确,因此我们打开powershell输入

--profile=Win7SP1x64 filescan | Select-String -Pattern "Rick And Morty"

精准找到之后重点关注后面带.torrent的

将这几个重点关注的提取出来

1

--profile=Win7SP1x64 dumpfiles -Q 地址 -D 存放地址

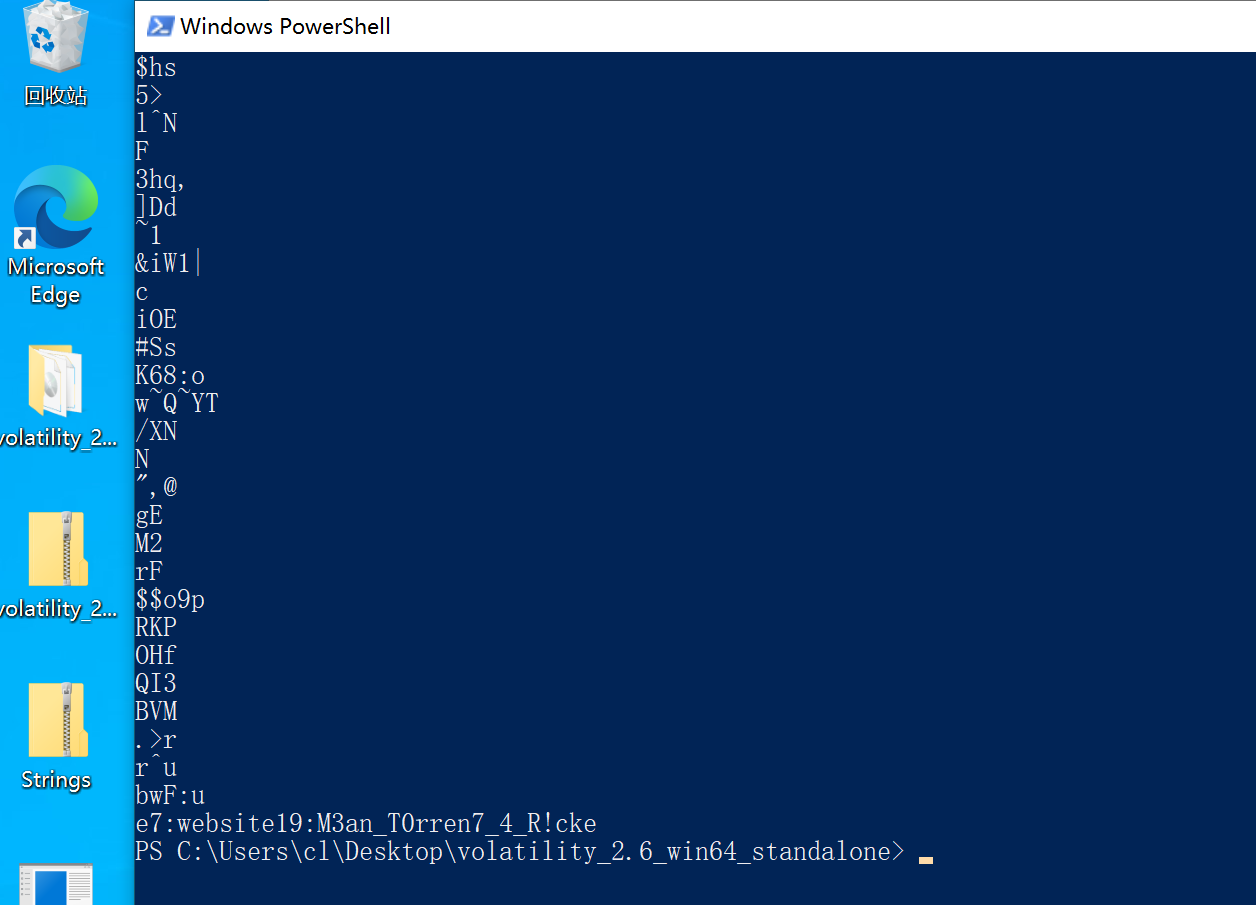

最后利用strings找到关键信息

9 - Path To Glory 2

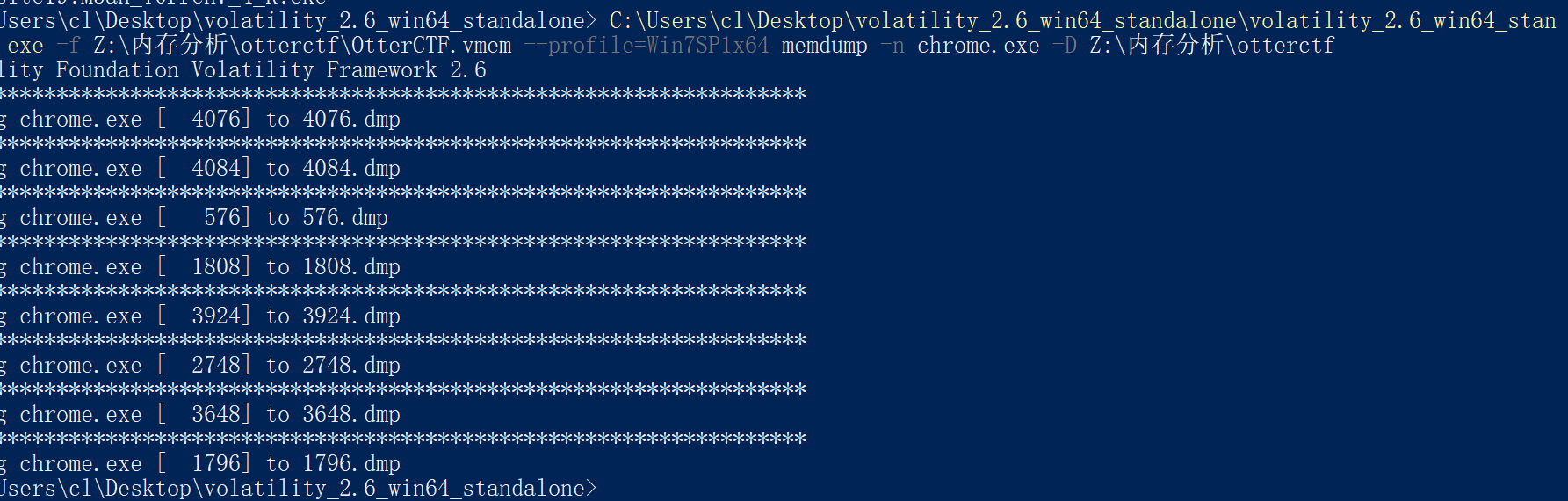

torrent文件是通过web浏览器下载的 先将所有的chrome进程转储下来:

1

memdump -n chrome.exe -D 存放地址

1

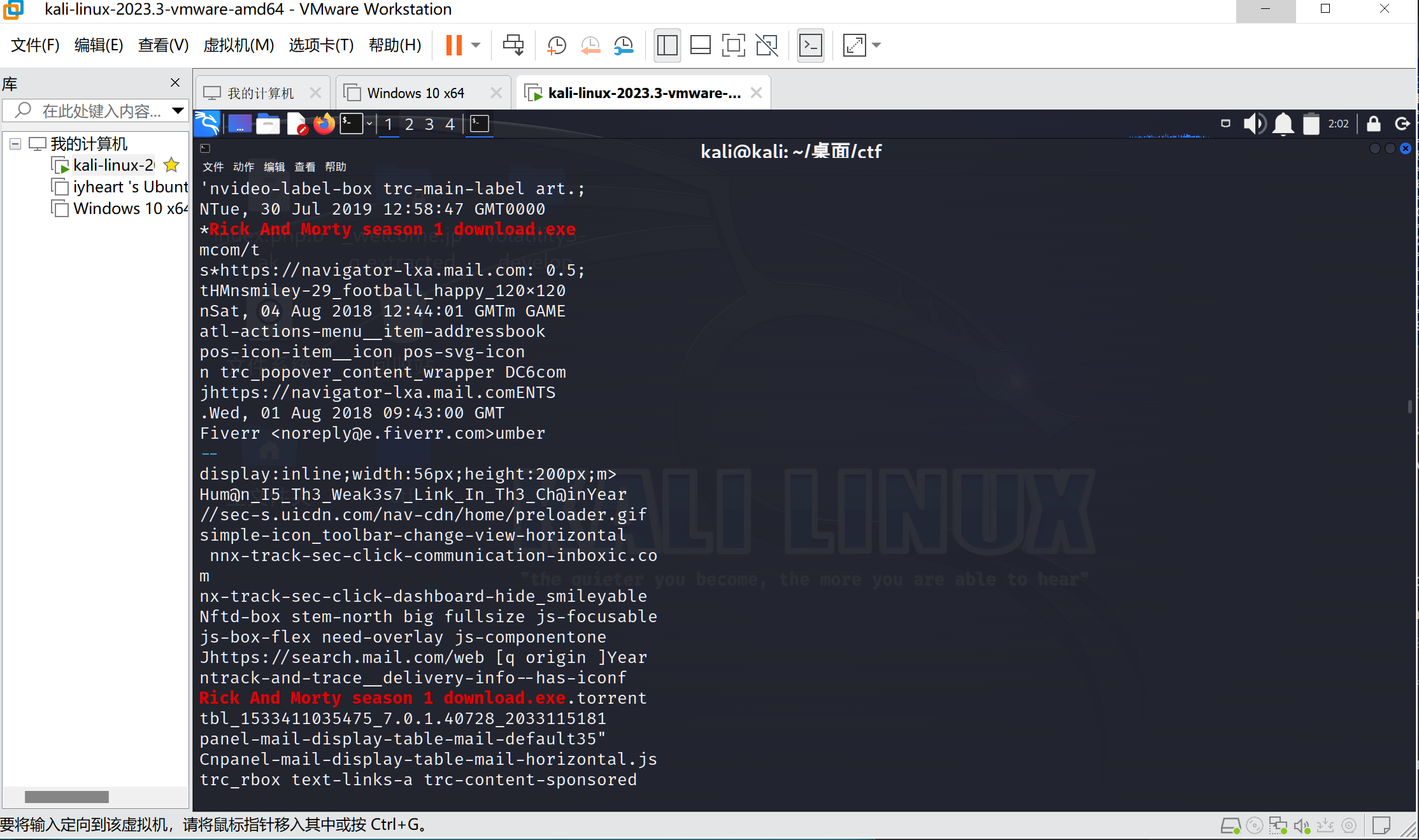

2错误示范:之后利用strings寻找字符串

C:\Users\cl\Desktop\strings.exe Z:\内存分析\otterctf\chrome\* | Select-String -Pattern 'Rick And Morty season 1 download.exe' -Context 101

2

3

4重点:

1. Z:\内存分析\otterctf\chrome\* 进入文件夹

2. Select-String -Pattern 'Rick And Morty season 1 download.exe' -Context 10 没有grep的-C,我们使用-Context 10,显示前10行

但是最后windows还是不够清晰,还是得去linux使用grep1

strings ./chrome/* | grep 'Rick And Morty season 1 download.exe' -C 10

最后找到答案

1

Hum@n_I5_Th3_Weak3s7_Link_In_Th3_Ch@inYear

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 ᕙ(• ॒ ູ•)ᕘ欢迎光临ᕙ(`▿´)ᕗ!